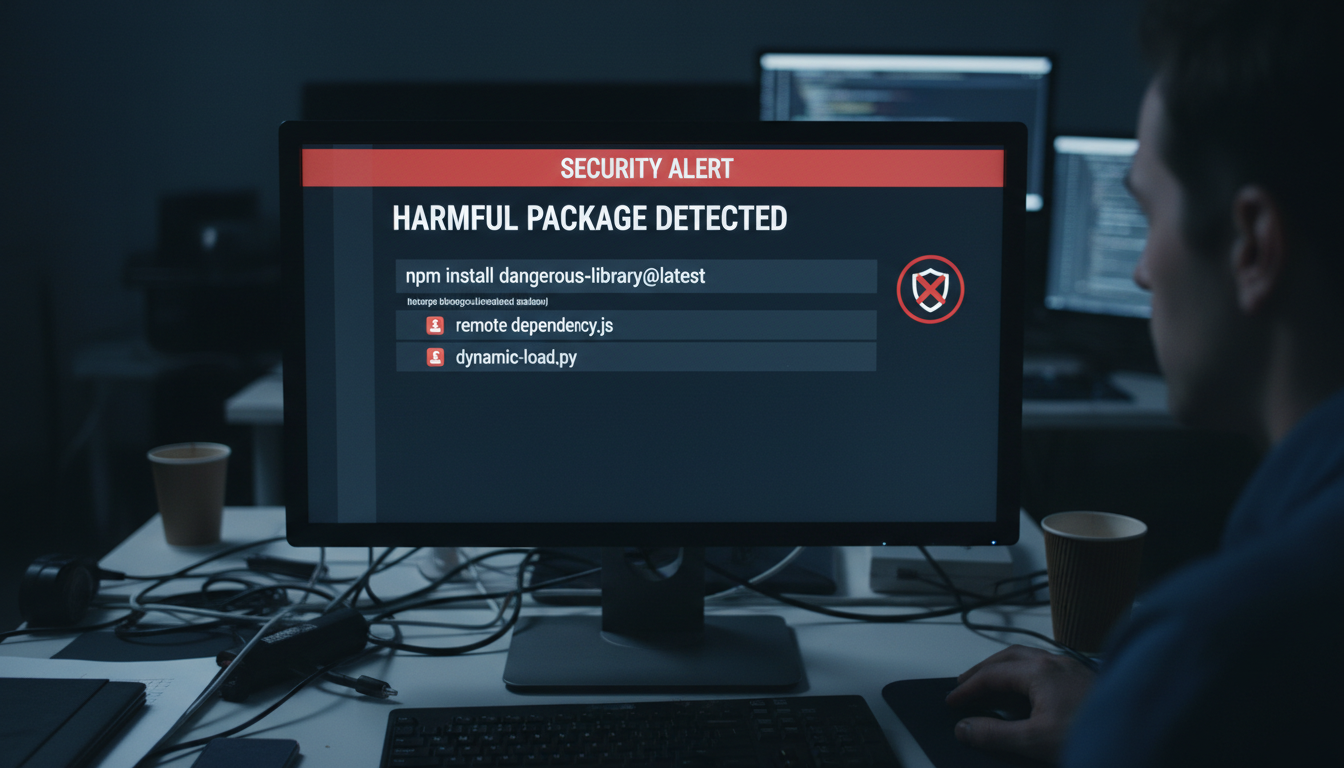

أصبحت حزمة NPM مشبوهة محاطة بـ 86,000 عملية تنزيل

استغل المهاجمون ثغرة في مستودع التعليمات البرمجية NPM، مما أدى إلى توزيع أكثر من 126 حزمة ضارة تم تحميلها أكثر من 86,000 مرة. تستخدم هذه الحزم Remote Dynamic Dependencies لجلب الشيفرات غير الموثوقة من مواقع غير موثوقة، مما يسمح لها بالتسلل بعيدًا عن أدوات الأمان. الحزم المستهدفة يمكن أن تقوم بجمع معلومات حساسة، بما في ذلك بيانات الاعتماد ومتغيرات البيئة، مما يشكل خطرًا كبيرًا على بيئات المطورين.

نقاط سريعة للتأمل

من المهم أن يدرك المطورون والمستخدمون الجوانب الحرجة المرتبطة بهذه الحزم الضارة:

- تم تحديد أكثر من 126 حزمة ضارة على NPM مع أكثر من 86,000 عملية تنزيل.

- تسمح Remote Dynamic Dependencies بتشغيل الشيفرات غير الموثوقة دون رؤية المطور.

- يستهدف المهاجمون المعلومات الحساسة، مما يزيد من المخاطر داخل بيئات التطوير.

- تستخدم العديد من الحزم الضارة أسماء مُولَّدة بواسطة الذكاء الاصطناعي لتجنب الكشف.

النقاط الرئيسية

استغل المهاجمون عيبًا في التعامل مع Remote Dynamic Dependencies (RDD)، مما يفتح الأبواب أمام هجمات غير معروفة للمطورين:

- يمكن للحزم استيراد التبعيات من مصادر HTTP غير موثوقة، مما يبقيها غير مرئية للمطورين.

- يمكن أن يقوم الشيفرة الضارة بالتقاط معلومات التكوين الحساسة وبيانات الاعتماد.

- تتضمن الأدوات والبروتوكولات المستخدمة في استخراج البيانات طلبات HTTP وWebsockets.

رؤية عملية

يجب على المطورين مراقبة الأنظمة بانتظام بحثًا عن علامات تفيد بوجود اختراق مرتبط بحملة PhantomRaven. توفر نتائج Koi مؤشرات تقود إلى تحديد الأنظمة المصابة:

- تحضر دائمًا على أي تحديثات أو تقارير أمنية تتعلق بالحزم المثبتة.

- أهمية الوعي بثغرات RDD للحفاظ على أمان تبعيات الشيفرة.

تطبيقات عملية

تعتبر هذه المعلومات حيوية لمطوري البرمجيات وفرق الأمن لحماية الأنظمة ضد الهجمات على سلسلة التوريد. تعتبر المراجعات المنتظمة للحزم المثبتة والمراقبة الدقيقة لعمليات إدارة التبعية ضرورية لمنع مثل هذه الاختراقات في المستقبل. تُبرز هذه الحادثة أيضًا أهمية استخدام أدوات الأمان المتطورة ومراقبة النشاطات المشبوهة في بيئات العمل.

كيفية حماية النظام الخاص بك

للحد من خطر تحميل حزم مشبوهة، من المهم اتباع بعض الممارسات الجيدة التي تشمل:

- استخدام أدوات فحص الأمان للحزم قبل تحميلها.

- توفير تدقيق منتظم للأكواد البرمجية والمكتبات المستخدمة.

- التأكد من استخدام أسماء حزم موثوقة ومعروفة.

- مراقبة البيئة التشغيلية لرصد أي نشاطات غير عادية.

خاتمة

تسليط الضوء على هذه القضية يمثل تحذيرًا للمطورين لتوخي الحذر في تطوير البرمجيات أثناء استخدام NPM. من الضروري تعزيز تطبيقات الأمان وتحديث الأنظمة بانتظام للحماية من التهديدات الحديثة. ينبغي أن تكون المعرفة باستغلال Remote Dynamic Dependencies جزءًا من تدريب وتوسيع أفق الوعي لدى المطورين، للمساعدة في الحفاظ على أمان أنظمتهم.

المصدر: Ars Technica

0 تعليقات